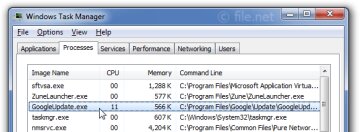

Фахівці помітили варіант трояна AZORult, який маскується під додаток Google Update і замінює офіційну програму шкідливою версією

AZORult – це інфостілер, який також може діяти як завантажувач для іншого шкідливого ПЗ. Троян призначений для крадіжки якомога більшого обсягу конфіденційної інформації: від файлів, паролів, cookie-файлів і історії відвідин в браузері до банківських облікових даних і кріптовалютних гаманців користувачів.

Дослідники отримали від одного зі своїх клієнтів на перший погляд легітимний файл GoogleUpdate.exe, підписаний дійсної цифровим підписом. Як виявилося при детальнішому розгляді, насправді файл був підписаний сертифікатом, виданим компанії “Singh Agile Content Design Limited” замість Google.

В ході аналізу фахівці компанії Minerva Labs змогли ідентифікувати шкідливий файл у фальшивому файлі Google Update як троян AZORult на основі декількох ознак: відправка запиту HTTP POST до /index.php з домена в альтернативній зоні .bit і використання Mozilla/4.0 User-Agent.

Крім основного функціоналу, новий варіант AZORult володіє додатковою можливістю маскуватися під програму Google Updater (C:\Program Files\Google\Update\GoogleUpdate.exe). Таким чином троян може працювати з привілеями адміністратора і зберігати присутність на системі без необхідності модифікації реєстру Windows або додавання завдань в планувальник.

Раніше повідомлялося, що користувачам загрожує новий вірус, який діє за дуже незвичайним принципом. Так, фахівці з компанії Menlo Security зафіксували хвилю кібератак на фінансові компанії та організації з IT-сектора. Захоплення контролю над комп’ютером користувача здійснюється поступово з використанням вразливостей програми Microsoft Word.

Заражені документи надсилаються користувачам по електронній пошті. Більшість таких послань розсилається в великі компанії. У вкладеннях є файли з розширенням docx. Усередині цих вкладень присутні теги HTML із зараженими елементами.

Нагадаємо, як визначити власника веб-сайту: експерти підготували відповідь.

Як повідомлялося раніше, СБУ дала бій путінським хакерам у Дніпрі.

Також Politeka писала, що старі iPhone перетворилися на здобич для хакерів.